Elements Endpoint Detection & Reponse

Protéger, superviser et anticiper les cyberattaques avancées.

Protégez votre entreprise et ses données contre les attaques avancées

Face aux cybermenaces, la prévention est essentielle. Elle constitue la pierre angulaire de la cybersécurité. Pourtant, seule, elle n’est pas suffisante. Pour protéger votre entreprise et vos données contre les attaques ciblées, vous devez aller plus loin.

Pour satisfaire aux nouvelles réglementations (comme le RGPD),

votre entreprise doit mettre en place des moyens de détection des intrusions. Elle doit être capable de réagir rapidement en cas de cyber attaque.

Créée par une équipe d’experts expérimentés en cybermenaces, la protection WIthSecure Elements Endpoint Detection and Response vous protège contre ce type de menaces. Vos propres

spécialistes informatiques peuvent réagir rapidement et efficacement aux cyberattaques avancées, avec le soutien des experts en cybersécurité de WithSecure. Vous pouvez également laisser un fournisseur de services gérer les opérations de détection et de réponse pour votre entreprise.

Vous pourrez alors compter sur des conseils d’experts en cas d’attaque et vous focaliser sur l’essentiel : votre activité

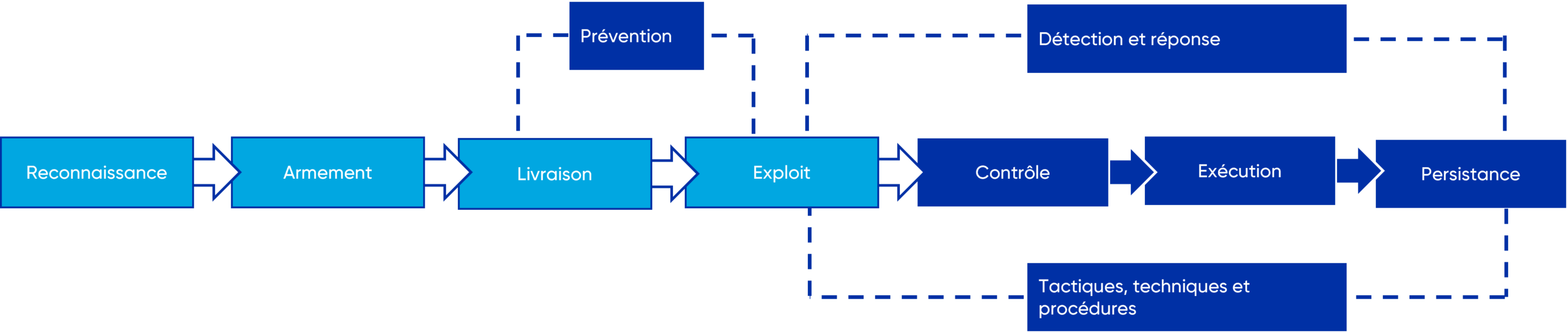

Comment WithSecure Elements Endpoint Detection and Response s’intégre dans un schéma d’attaque ciblé :

Stoppez les attaques ciblées avec l’aide de nos experts et grâce à l’automatisation

Pour détecter les attaques sophistiquées, vous devez mobiliser les technologies les plus avancées en matière d’analyse et de machine learning.

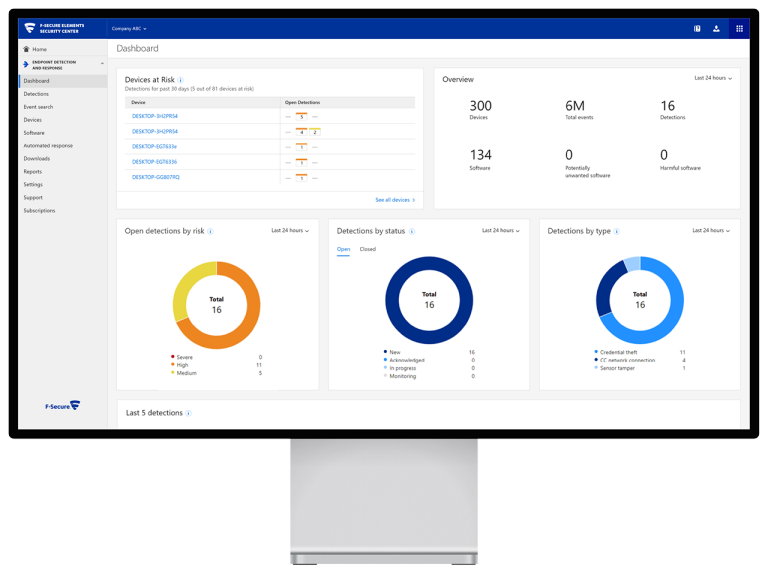

Le service EDR (Endpoint Detection & Response) de WithSecure, leader du secteur, vous donne la visibilité contextuelle dont vous avez besoin pour détecter rapidement les attaques ciblées et intervenir efficacement.

Les processus automatisés vous permettent de neutraliser rapidement les éventuelles intrusions, avec l’aide d’Active Netware & de WithSecure.

Lorsqu’un vol de données se produit, il vous faut plus qu’une simple alerte. Afin de planifier la meilleure réponse possible, vous devez comprendre les spécificités de chaque attaque. Grâce à l’outil Broad Context Detection™, à l’automatisation intégrée et à l’expertise de spécialistes, vous serez en mesure de stopper les cyberincidents et d’apporter les mesures correctives qui s’imposent.

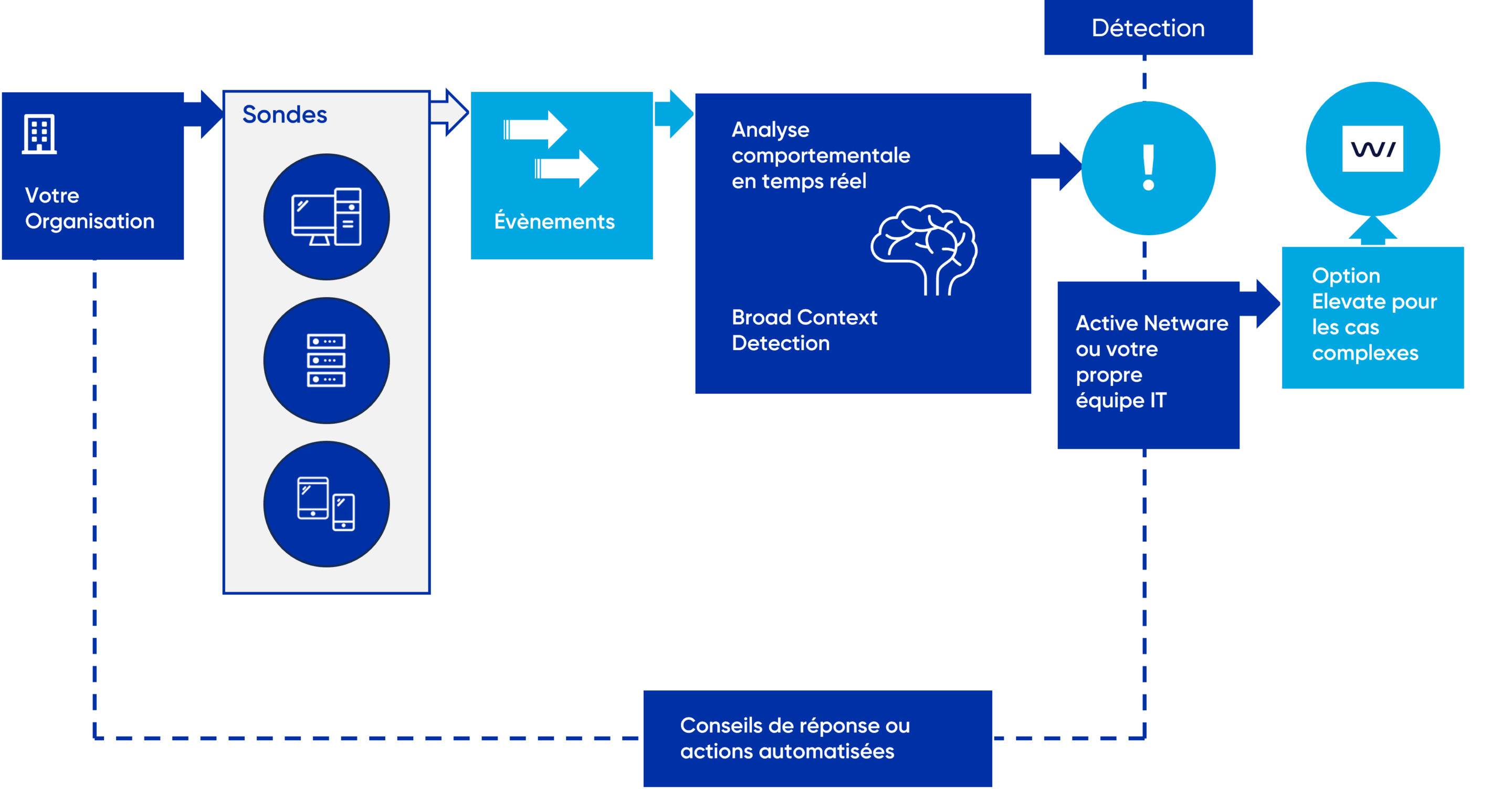

Fonctionnement

La technologie de pointe et les experts WithSecure, à votre service

Des sondes légères, déployées sur les endpoints, monitorent les événements comportementaux générés par les utilisateurs, et les transmettent en continu à l’analyse comportementale en temps réel et au Broad Context Detection™, pour distinguer les comportements utilisateurs malveillants des comportements-utilisateurs normaux.

Des alertes contextualisées sont générées, avec des scores de risque, pour permettre à votre équipe – ou au partenaire WithSecure™ qui vous accompagne – de confirmer facilement les détections. Il est possible d’automatiser les réponses ou encore de transmettre directement les cas les plus complexes à WithSecure™.

Lorsqu’une détection est confirmée, la solution fournit des conseils et recommandations, pour aider à contenir la menace et à la neutraliser.

CHERCHER UNE AIGUILLE DANS UNE BOTTE DE FOIN

Détecter les cyber menaces avancées en repérant les événements individuels mineurs générés par les hackers revient à trouver une aiguille dans une botte de foin.

Au sein d’une installation client de 325 noeuds, nos capteurs ont collecté environ 500 millions d’événements sur une période d’un mois. L’analyse des données brutes au sein de nos systèmes back-end a permis de les filtrer : nous avons ainsi obtenu 225 000 événements suspects.

Suite à une analyse plus poussée menée avec notre outil Broad Context Detection™, ce nombre a été réduit à seulement 24 évènements. Après une vérification plus poussée, 7 événements ont été confirmés comme étant des menaces réelles. Vos équipes de sécurité informatiques peuvent se concentrer sur des détections précises, et donc réagir plus rapidement et plus efficacement en cas de cyber attaque avérée.

500 million

d’évènements

collectés, chaque mois,

par 325 capteurs

225 000

évènements suspects

après analyse comportementale

en temps réel des évènements

24

détections

après contextualisation de

ces évènements

7

menaces réelles

après confirmation qu’il s’agit bien de

menaces réelles

Contactez nous !

WithSecure Elements Endpoint Protection vous intéresse ?

Remplissez le formulaire et un de nos conseillers vous recontactera.